Intro

Vous vous souciez de protéger vos informations en ligne contre les cyberattaques ? Vous avez de la chance ! Découvrez les meilleurs outils de pentesting pour renforcer la cybersécurité. Ces outils permettent de détecter les vulnérabilités et d'améliorer la sécurité de vos actifs numériques. Restez proactif face aux menaces et protégez vos données en utilisant les bons outils. Voyons ensemble les meilleures options pour sécuriser votre présence en ligne.

Aperçu des outils de pentesting dans le domaine de la cybersécurité

Dans le domaine de la cybersécurité, les tests de pénétration impliquent l'utilisation de divers outils pour trouver des vulnérabilités.

Les outils les plus couramment utilisés sont nmap, Wireshark, Nessus, Metasploit, hashcat et John the Ripper.

Des plateformes telles que pentest-tools.com et G2 2023 offrent une large gamme d'outils pour des tests efficaces.

Ces outils permettent de cartographier les surfaces d'attaque, d'exploiter les vulnérabilités telles que l'injection SQL, de déchiffrer les mots de passe et de produire des rapports à l'intention des équipes de sécurité.

Aircrack-ng et Nessus permettent de scanner les ports ouverts, de trouver les vulnérabilités et d'évaluer la sécurité des systèmes en nuage et sur site.

La plateforme tout-en-un pour un référencement efficace

Derrière chaque entreprise prospère se cache une solide campagne de référencement. Mais avec d'innombrables outils et techniques d'optimisation parmi lesquels choisir, il peut être difficile de savoir par où commencer. Eh bien, n'ayez crainte, car j'ai ce qu'il vous faut pour vous aider. Voici la plateforme tout-en-un Ranktracker pour un référencement efficace.

Nous avons enfin ouvert l'inscription à Ranktracker de manière totalement gratuite !

Créer un compte gratuitOu connectez-vous en utilisant vos informations d'identification

Les techniques de piratage éthique, les méthodologies de piratage créatif et l'analyse des protocoles de réseau sont également essentielles pour identifier les menaces dans les réseaux sans fil.

Outils populaires pour les tests de pénétration

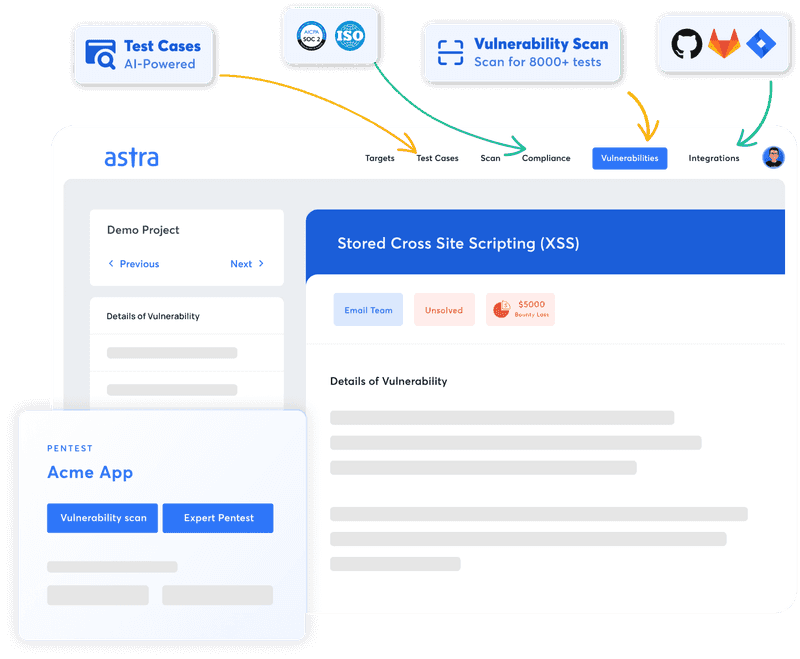

Astra Pentest : La solution ultime pour le pentest

Attributs clés :

- Plate-forme : Basée sur le Web

- Efficacité du pentesting : Combine une analyse automatisée continue avec des évaluations manuelles ciblées.

- Précision : Garantit l'absence de faux positifs.

- Conformité aux normes : Adhère aux normes PCI-DSS, HIPAA, ISO27001 et SOC2.

- Conseils d'experts pour les corrections : Disponible.

- Intégration transparente : Inclut Slack, Jira, GitHub, GitLab, Jenkins, et plus encore.

- Tarifs : A partir de 1999 dollars par an.

Astra Pentest Platform est un outil de pentesting complet qui associe une technologie d'analyse automatisée améliorée par l'IA à un pentesting manuel approfondi pour répondre à une variété de références industrielles, y compris OWASP TOP 10 et SANS 25.

Grâce à nos analyses méticuleusement sélectionnées, nous n'avons aucun faux positif, tandis que nos tests manuels approfondis permettent de détecter les menaces graves telles que les violations des passerelles de paiement et les failles logiques.

Cette solution SaaS facile à mettre en œuvre comprend une extension Chrome pratique pour l'enregistrement des connexions, ce qui facilite les balayages authentifiés derrière les murs de connexion sans les tracas d'une réauthentification répétée.

Pourquoi choisir Astra pour vos besoins en pentesting ?

Grâce à l'expertise collective de nos ingénieurs en sécurité, qui s'étend sur plus de 50 ans, et à un référentiel de plus de 9 300 tests et contrôles de conformité automatisés, Astra fournit aux entreprises et aux professionnels de la sécurité les outils dont ils ont besoin pour atteindre efficacement leurs objectifs en matière de sécurité.

Avantages :

- S'intègre facilement dans votre pipeline CI/CD.

- Analyse cohérente des vulnérabilités avec des critères d'analyse régulièrement mis à jour.

- Travailler avec des experts en sécurité certifiés (OSCP, CEH) qui ont contribué aux CVE.

- Trier et corriger rapidement les vulnérabilités.

- Produire des rapports sur mesure qui sont à la fois adaptés aux dirigeants et aux développeurs.

Limites :

- Ne propose qu'une semaine d'essai gratuit.

Kali Linux

Kali Linux est un système d'exploitation populaire utilisé en cybersécurité pour les tests de pénétration. Il dispose de nombreux outils pour trouver les vulnérabilités dans les réseaux, les applications web, les bases de données et le Wi-Fi. Des outils tels que Nmap, Wireshark, Nessus, Metasploit, John the Ripper et Aircrack-ng sont couramment utilisés dans Kali Linux. Ils permettent d'analyser les protocoles réseau, de créer des rapports sur les vulnérabilités et de déchiffrer les mots de passe.

Kali Linux est connu pour sa large gamme d'outils d'exploitation, y compris l'injection SQL, les tests de sécurité dans le nuage et les scanners de vulnérabilité. Les hackers éthiques, les testeurs de pénétration et les équipes de sécurité choisissent souvent Kali Linux pour ses fonctionnalités puissantes et ses flux de travail de piratage adaptés aux environnements de test.

Suite d'éructation

Burp Suite est un outil utilisé par les pentesters. Il permet de trouver des vulnérabilités dans les applications web. Voici quelques-unes de ses principales caractéristiques :

- Interception du trafic web

- Recherche des vulnérabilités les plus courantes

- Exploiter les failles pour vérifier les niveaux de sécurité

Dans le cadre de l'analyse des applications web, Burp Suite analyse les requêtes et les réponses. Cela permet aux pentesters de détecter des problèmes de sécurité tels que l'injection SQL ou le cross-site scripting.

La plateforme tout-en-un pour un référencement efficace

Derrière chaque entreprise prospère se cache une solide campagne de référencement. Mais avec d'innombrables outils et techniques d'optimisation parmi lesquels choisir, il peut être difficile de savoir par où commencer. Eh bien, n'ayez crainte, car j'ai ce qu'il vous faut pour vous aider. Voici la plateforme tout-en-un Ranktracker pour un référencement efficace.

Nous avons enfin ouvert l'inscription à Ranktracker de manière totalement gratuite !

Créer un compte gratuitOu connectez-vous en utilisant vos informations d'identification

Pour utiliser Burp Suite efficacement dans le cadre de tests de pénétration, il convient de l'associer à d'autres outils tels que Nmap pour l'analyse du réseau, Wireshark pour l'analyse du protocole réseau et Metasploit pour l'exploitation automatisée.

Les pentesters peuvent créer des rapports détaillés de leurs découvertes avec Burp Suite. Cela aide les équipes de sécurité ou les administrateurs de réseau à corriger les vulnérabilités critiques.

Wireshark

Wireshark est un outil puissant d'analyse de la sécurité des réseaux. Il capture et analyse le trafic réseau en temps réel. Cet outil permet de détecter et d'analyser les vulnérabilités du réseau. Les pentesters l'utilisent pour inspecter les paquets à la recherche d'exploits tels que les injections SQL. Ils peuvent également identifier les ports ouverts, les protocoles réseau et les failles de sécurité que les attaquants pourraient exploiter.

Wireshark est couramment utilisé dans les tests de pénétration. Il surveille l'activité du réseau, analyse les paquets de données et génère des rapports détaillés. Il est intégré dans des flux d'analyse automatisés avec des outils tels que Nmap, Nessus et Metasploit pour détecter les vulnérabilités.

Les administrateurs de réseau et les équipes de sécurité utilisent Wireshark pour sécuriser les actifs, en particulier dans les réseaux en nuage ou sans fil. Il identifie et atténue les risques de sécurité dans les applications web et les bases de données.

Plateformes pour les outils de pentesting

pentest-tools.com

Pentest-tools.com offre une variété d'outils pour un pentesting efficace. Ces outils couvrent l'analyse du réseau et l'évaluation de la vulnérabilité.

La plateforme comprend des scanners automatisés, des outils de test d'applications web et des cadres d'exploitation. Ces outils aident les pentesters à trouver des vulnérabilités dans les réseaux et les applications web.

Des outils populaires comme Kali Linux, Burp Suite et Wireshark sont utilisés pour des tests de pénétration approfondis sur pentest-tools.com. Ils permettent d'analyser les protocoles réseau, de tester les applications web et de renifler les paquets.

Nmap est utilisé pour la découverte du réseau, Nessus pour l'analyse des vulnérabilités et Metasploit pour le développement d'exploits. Ces outils simulent des attaques réelles.

Pentest-tools.com peut détecter les ports ouverts, les vulnérabilités courantes et les vulnérabilités critiques dans les environnements en nuage. Il permet aux équipes de sécurité et aux testeurs de pénétration de mener des évaluations approfondies.

La plateforme prend également en charge la rédaction de rapports, les flux de travail de piratage créatif et les techniques d'exploitation éthique. Celles-ci renforcent la sécurité des sites web et des actifs dans divers environnements.

g2 2023

G2 2023 est une plateforme pour les outils de test de pénétration. Elle permet de trouver des vulnérabilités dans les réseaux et les applications web. La plateforme comprend des outils tels que Nmap pour scanner les réseaux, Nessus pour évaluer les vulnérabilités et Metasploit pour exploiter les vulnérabilités.

G2 2023 propose également Wireshark pour analyser les protocoles de réseau, Hashcat pour craquer les mots de passe et John the Ripper pour tester les mots de passe. Ces outils permettent de découvrir des vulnérabilités critiques dans les bases de données et les sites web.

La plateforme permet aux testeurs d'identifier les vulnérabilités courantes telles que l'injection SQL dans les applications web et les ports ouverts dans les environnements en nuage. Elle permet également de détecter les vulnérabilités des réseaux sans fil. G2 2023 prend en charge l'analyse et l'exploitation automatisées des actifs, ce qui facilite la tâche des équipes de sécurité et des administrateurs de réseau. En outre, il se concentre sur la rédaction de rapports et les techniques de piratage innovantes, ce qui en fait un choix de premier plan dans les outils de test de pénétration pour le printemps 2023.

Prix SC 2022

Les outils de pentesting récompensés par les SC Awards 2022 couvrent diverses catégories telles que la sécurité des réseaux, l'analyse des vulnérabilités, les tests d'applications web et l'exploitation. Ces outils permettent d'identifier et de corriger les vulnérabilités critiques présentes dans les sites web, les bases de données et les protocoles de réseau.

Les scanners automatisés tels que Nessus et Metasploit, ainsi que les outils manuels tels que Wireshark et Hashcat, facilitent l'analyse détaillée, la recherche des ports ouverts, des vulnérabilités courantes et des points d'exploitation potentiels.

Les SC Awards 2022 récompensent l'excellence de ces outils et soulignent l'importance du piratage créatif, de la rédaction de rapports et des pratiques éthiques en matière de cybersécurité. Ces outils constituent une référence pour les administrateurs de réseau, les testeurs de pénétration et les équipes de sécurité, et les aident à renforcer leurs défenses contre les menaces en constante évolution et les attaques sophistiquées au printemps 2023.

Caractéristiques principales des outils de pentesting

Cartographie de la surface d'attaque

Lorsqu'ils cartographient les surfaces d'attaque, les pentesters utilisent divers outils et techniques pour trouver et analyser les points d'entrée possibles pour les cyberattaques. Ces outils peuvent inclure des scanners de réseau comme nmap, des scanners de vulnérabilité comme Nessus, et des cadres d'exploitation comme Metasploit.

En examinant les vulnérabilités courantes des applications web, des bases de données, des protocoles de réseau et autres, les pentesters peuvent identifier des failles cruciales qui pourraient être exploitées. Cette compréhension de la surface d'attaque d'une organisation permet d'évaluer les risques de sécurité dans son infrastructure informatique.

La cartographie de la surface d'attaque est importante car elle aide les équipes de sécurité à hiérarchiser les mesures de sécurité afin d'améliorer les stratégies globales de cyberdéfense. Par exemple, en repérant les ports ouverts, les vulnérabilités courantes et les faiblesses exploitables, les testeurs de pénétration peuvent fournir des informations pratiques aux administrateurs de réseau et aux équipes de sécurité informatique.

En s'attaquant à ces vulnérabilités critiques, les organisations peuvent mettre en place les mesures de protection nécessaires pour protéger leurs biens et leurs données contre les menaces potentielles.

Analyse de vulnérabilité

L'analyse des vulnérabilités est un élément important de la cybersécurité. Elle permet d'identifier les faiblesses des systèmes et des réseaux qui pourraient être exploitées par des acteurs malveillants.

Les outils de pentesting tels que nmap, nessus et metasploit sont couramment utilisés à cette fin. Ces outils analysent les réseaux, les bases de données, les applications web et les réseaux sans fil afin de découvrir les vulnérabilités. Les exemples incluent l'injection SQL ou les mots de passe faibles.

Les pentesters et les équipes de sécurité utilisent des scanners automatisés pour évaluer efficacement les vulnérabilités des protocoles réseau, les ports ouverts et les failles de sécurité. Ils utilisent également des outils tels que hashcat ou john the ripper pour craquer des mots de passe et wireshark pour analyser le trafic réseau à la recherche de menaces potentielles.

En effectuant des analyses de vulnérabilité et en utilisant des techniques de piratage créatives, les pentesters produisent des rapports détaillés sur les risques, les vulnérabilités critiques et les stratégies d'atténuation permettant aux organisations de sécuriser leurs actifs et leurs environnements en nuage.

Cette approche permet d'améliorer les flux de travail en matière de sécurité, en offrant des informations sur les lacunes en matière de sécurité du réseau et des stratégies proactives de gestion des risques.

Analyse des applications Web

Les outils d'analyse des applications web permettent d'identifier les vulnérabilités et les menaces dans les applications web.

En effectuant des analyses régulières, les pentesters peuvent détecter des problèmes tels que l'injection SQL, les vulnérabilités courantes et les vulnérabilités critiques.

Des outils tels que Nessus et Metasploit analysent les sites web à la recherche de ports ouverts, de protocoles réseau et de faiblesses exploitables.

Ce processus permet non seulement d'identifier les faiblesses, mais aussi d'améliorer la sécurité globale.

L'utilisation d'outils tels que Wireshark, Hashcat ou John the Ripper améliore les flux de travail en matière de sécurité.

En analysant les vulnérabilités et en créant des rapports, les testeurs peuvent renforcer la sécurité contre le piratage créatif.

Un balayage régulier est essentiel pour maintenir la sécurité des systèmes en nuage, des réseaux sans fil et des bases de données.

Analyse du réseau

L'analyse du réseau dans le cadre des tests de pénétration implique l'utilisation d'outils pour évaluer la sécurité du réseau. Des outils tels que Nmap, Nessus et Wireshark sont couramment utilisés dans ce processus.

Des méthodes telles que l'analyse des ports, l'analyse des vulnérabilités et la cartographie du réseau sont utilisées. En analysant les ports ouverts et les vulnérabilités, les pentesters peuvent trouver des faiblesses critiques que les attaquants pourraient exploiter.

L'analyse du réseau permet d'identifier les faiblesses des actifs tels que les bases de données et les serveurs web. Les équipes de sécurité peuvent ainsi résoudre les problèmes avant qu'ils ne soient exploités.

Les données issues des activités d'analyse permettent de créer des rapports détaillés à l'intention des administrateurs de réseau. Ces rapports décrivent les risques et suggèrent des actions pour améliorer la sécurité.

Exploitation

Les techniques d'exploitation de la cybersécurité consistent à utiliser les vulnérabilités des réseaux et des applications web pour compromettre la sécurité. Des outils tels que Nmap, Nessus et Metasploit aident les pentesters à trouver et à exploiter les vulnérabilités, telles que l'injection SQL ou les mots de passe faibles.

Les pentesters utilisent des analyses automatisées et des tests manuels pour découvrir les vulnérabilités des systèmes critiques. Une fois identifiées, les outils d'exploitation permettent d'obtenir un accès non autorisé à des données ou à des systèmes sensibles.

Les organisations peuvent se défendre contre l'exploitation en testant régulièrement les réseaux et les applications web à l'aide d'outils tels que Wireshark. Il est également important d'analyser les ports ouverts et les protocoles de réseau.

En corrigeant les vulnérabilités courantes, les organisations peuvent renforcer la sécurité et empêcher l'accès non autorisé à leurs actifs. Les testeurs de pénétration jouent un rôle clé en simulant des scénarios d'attaque réels et en rendant compte des vulnérabilités découvertes.

Les outils d'exploitation sont essentiels dans le paysage en constante évolution de la cybersécurité pour identifier et corriger les faiblesses, en renforçant les environnements de réseau contre les menaces potentielles.

Importance des outils de pentesting dans la cybersécurité

Les outils de pentesting permettent de renforcer les défenses en matière de cybersécurité.

Ils identifient les vulnérabilités des actifs du réseau et des applications web.

Des outils tels que Nmap, Nessus et Metasploit simulent des attaques réelles.

Cela permet de découvrir des vulnérabilités critiques qui pourraient être exploitées.

Ils analysent les protocoles de réseau, les ports ouverts, les vulnérabilités et les exploits.

Cela permet de hiérarchiser efficacement les efforts de remédiation.

Les scanners automatisés tels que Wireshark et hashcat rationalisent les tests.

Ils produisent des rapports complets sur l'état de la sécurité.

Les outils de pentesting améliorent la collaboration entre les équipes offensives et défensives.

Les idées et les résultats peuvent être partagés afin d'améliorer les flux de travail en matière de sécurité.

Les équipes peuvent travailler ensemble pour mettre en œuvre des mesures de sécurité solides.

En utilisant des outils comme Aircrack-ng et John the Ripper, les équipes de sécurité peuvent renforcer les défenses.

L'analyse approfondie, le craquage de mots de passe et l'empreinte des applications web renforcent les défenses.

La rédaction de rapports efficaces et les tests continus permettent de combler les lacunes en matière de sécurité de manière proactive.

L'infrastructure numérique est ainsi protégée contre les violations potentielles.

Collaboration entre les équipes de sécurité offensives et défensives

Lors des tests de pénétration, les équipes de sécurité offensive utilisent des outils tels que Nmap, Wireshark, Nessus et Metasploit. Ces outils les aident à trouver des vulnérabilités dans les réseaux, les bases de données, les applications web et d'autres actifs.

La plateforme tout-en-un pour un référencement efficace

Derrière chaque entreprise prospère se cache une solide campagne de référencement. Mais avec d'innombrables outils et techniques d'optimisation parmi lesquels choisir, il peut être difficile de savoir par où commencer. Eh bien, n'ayez crainte, car j'ai ce qu'il vous faut pour vous aider. Voici la plateforme tout-en-un Ranktracker pour un référencement efficace.

Nous avons enfin ouvert l'inscription à Ranktracker de manière totalement gratuite !

Créer un compte gratuitOu connectez-vous en utilisant vos informations d'identification

En piratant les systèmes de manière créative, ils découvrent des vulnérabilités critiques telles que les injections SQL, les ports ouverts et les faiblesses courantes que les attaquants pourraient exploiter.

Une fois ces vulnérabilités découvertes, les équipes de sécurité offensives doivent en informer les équipes de sécurité défensives. Cette collaboration implique le partage de rapports détaillés sur les techniques d'exploitation, les vulnérabilités et les flux de travail recommandés pour améliorer les défenses de sécurité.

Des stratégies telles que des réunions régulières, l'analyse conjointe des données d'attaque et des sessions de formation sur de nouveaux outils de pentesting comme Parrot OS ou Aircrack-ng peuvent aider les deux équipes à travailler ensemble. Cette collaboration peut renforcer les défenses de sécurité et protéger contre les cybermenaces, en particulier dans des environnements complexes tels que les réseaux en nuage ou sans fil.

Principaux enseignements

Découvrez les meilleurs outils de pentesting qui sont importants pour les mesures de cybersécurité. Ces outils permettent de trouver les vulnérabilités des systèmes et des réseaux pour une sécurité renforcée.

Différentes options existent, de sorte que les organisations peuvent sélectionner des outils qui répondent à leurs besoins et renforcent leur sécurité. L'objectif est de renforcer la sécurité globale.