Intro

Oletko huolissasi siitä, että verkkotietosi ovat turvassa verkkohyökkäyksiltä? Sinulla on onnea! Tutustu parhaisiin pentesting-työkaluihin, joilla voit parantaa kyberturvallisuutta. Nämä työkalut voivat löytää haavoittuvuuksia ja parantaa digitaalisen omaisuutesi turvallisuutta. Pysy ennakoivana uhkia vastaan ja suojaa tietojasi käyttämällä oikeita työkaluja. Tutustutaan parhaisiin vaihtoehtoihin verkkoläsnäolosi turvaamiseksi.

Yleiskatsaus kyberturvallisuuden Pentesting-työkaluihin

Tietoverkkoturvallisuuteen liittyvässä tunkeutumistestauksessa käytetään erilaisia työkaluja haavoittuvuuksien löytämiseksi.

Joitakin yleisesti käytettyjä työkaluja ovat nmap, Wireshark, Nessus, Metasploit, hashcat ja John the Ripper.

Pentest-tools.comin ja G2 2023:n kaltaiset alustat tarjoavat laajan valikoiman työkaluja tehokkaaseen testaukseen.

Nämä työkalut voivat kartoittaa hyökkäyspintoja, hyödyntää haavoittuvuuksia, kuten SQL-injektioita, murtaa salasanoja ja tuottaa raportteja tietoturvaryhmille.

Aircrack-ng ja Nessus auttavat skannaamaan avoimia portteja, löytämään haavoittuvuuksia ja arvioimaan tietoturvaa pilvi- ja kiinteissä järjestelmissä.

All-in-One-alusta tehokkaaseen hakukoneoptimointiin

Jokaisen menestyvän yrityksen takana on vahva SEO-kampanja. Mutta kun tarjolla on lukemattomia optimointityökaluja ja -tekniikoita, voi olla vaikea tietää, mistä aloittaa. No, älä pelkää enää, sillä minulla on juuri oikea apu. Esittelen Ranktracker all-in-one -alustan tehokasta SEO:ta varten.

Olemme vihdoin avanneet Ranktrackerin rekisteröinnin täysin ilmaiseksi!

Luo ilmainen tiliTai Kirjaudu sisään omilla tunnuksillasi

Eettiset hakkerointitekniikat, luovat hakkerointimenetelmät ja verkkoprotokollien analysointi ovat myös ratkaisevan tärkeitä langattomien verkkojen uhkien tunnistamisessa.

Suosittuja työkaluja tunkeutumistestaukseen

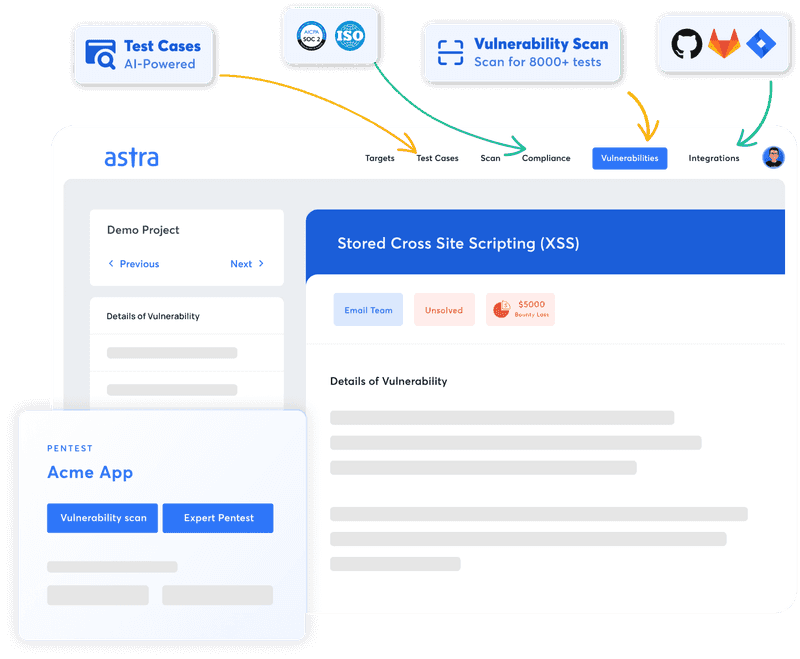

Astra Pentest: Astra Pentest: Ultimate Pentest Solution

Tärkeimmät ominaisuudet:

- Alusta: Verkkopohjainen

- Pentestin tehokkuus: Yhdistää jatkuvan automaattisen skannauksen ja kohdennetut manuaaliset arvioinnit.

- Tarkkuus: Takaa, ettei vääriä positiivisia tuloksia.

- Standardien noudattaminen: PCI-DSS, HIPAA, ISO27001 ja SOC2.

- Asiantuntijaohjeet korjauksia varten: Saatavilla.

- Saumaton integrointi: Slack, Jira, GitHub, GitLab, Jenkins ja muut.

- Hinnoittelu: $1999 vuodessa.

Astra Pentest Platform on kaiken kattava pentesting-työkalu, joka yhdistää tekoälyn tehostaman automaattisen skannaustekniikan ja perusteellisen manuaalisen pentestingin täyttääkseen useita alan vertailukohtia, kuten OWASP TOP 10 ja SANS 25.

Huolellisesti kuratoitujen skannaustemme ansiosta tarjoamme varmuudella nolla väärää positiivista tulosta, ja laaja manuaalinen testauksemme paljastaa vakavia uhkia, kuten maksuporttirikkomuksia ja loogisia puutteita.

Tässä helposti toteutettavassa SaaS-ratkaisussa on kätevä Chrome-laajennus kirjautumisten tallentamista varten, mikä helpottaa todennettuja skannauksia kirjautumismuurien takana ilman toistuvaa uudelleen todentamista.

Miksi valita Astra Pentesting-tarpeisiisi?

Turvallisuusinsinööriemme yli 50 vuoden kollektiivisen asiantuntemuksen ja yli 9 300 automatisoidun testin ja vaatimustenmukaisuustarkastuksen valikoiman ansiosta Astra antaa yrityksille ja turvallisuusalan ammattilaisille työkalut, joita he tarvitsevat turvallisuustavoitteidensa tehokkaaseen toteuttamiseen.

Edut:

- Sopii vaivattomasti CI/CD-putkeen.

- Johdonmukainen haavoittuvuuksien skannaus säännöllisesti päivitetyillä skannauskriteereillä.

- Työskentele yhdessä sertifioitujen tietoturva-asiantuntijoiden (OSCP, CEH) kanssa, jotka ovat osallistuneet CVE:n laatimiseen.

- Lajittele ja korjaa haavoittuvuudet nopeasti.

- Tuottaa räätälöityjä raportteja, jotka ovat sekä johtajille että kehittäjille sopivia.

Rajoitukset:

- Tarjoaa vain viikon ilmaisen kokeilujakson.

Kali Linux

Kali Linux on suosittu käyttöjärjestelmä, jota käytetään tietoverkkoturvallisuudessa tunkeutumistestaukseen. Siinä on monia työkaluja haavoittuvuuksien etsimiseen verkoista, verkkosovelluksista, tietokannoista ja Wi-Fi:stä. Työkaluja, kuten Nmap, Wireshark, Nessus, Metasploit, John the Ripper ja Aircrack-ng, käytetään yleisesti Kali Linuxissa. Sillä voi analysoida verkkoprotokollia, luoda raportteja haavoittuvuuksista ja murtaa salasanoja.

Kali Linux on tunnettu laajasta valikoimasta hyväksikäyttötyökaluja, kuten SQL-injektio, pilviturvallisuuden testaus ja haavoittuvuusskannerit. Eettiset hakkerit, penetraatiotestaajat ja tietoturvaryhmät valitsevat usein Kali Linuxin sen vahvojen ominaisuuksien ja testausympäristöihin räätälöityjen hakkerointityönkulkujen vuoksi.

Röyhtäily sviitti

Burp Suite on pentestereiden käyttämä työkalu. Se auttaa löytämään haavoittuvuuksia verkkosovelluksista. Joitakin sen tärkeimpiä ominaisuuksia ovat:

- Verkkoliikenteen sieppaaminen

- Yleisten haavoittuvuuksien skannaus

- Virheiden hyödyntäminen turvatasojen tarkistamiseksi

Verkkosovellusten skannauksessa Burp Suite analysoi pyynnöt ja vastaukset. Tämä auttaa pentestereitä havaitsemaan tietoturvaongelmat, kuten SQL-injektiot tai cross-site scripting.

All-in-One-alusta tehokkaaseen hakukoneoptimointiin

Jokaisen menestyvän yrityksen takana on vahva SEO-kampanja. Mutta kun tarjolla on lukemattomia optimointityökaluja ja -tekniikoita, voi olla vaikea tietää, mistä aloittaa. No, älä pelkää enää, sillä minulla on juuri oikea apu. Esittelen Ranktracker all-in-one -alustan tehokasta SEO:ta varten.

Olemme vihdoin avanneet Ranktrackerin rekisteröinnin täysin ilmaiseksi!

Luo ilmainen tiliTai Kirjaudu sisään omilla tunnuksillasi

Jos haluat käyttää Burp Suitea tehokkaasti tunkeutumistestauksessa, yhdistä se muiden työkalujen, kuten Nmapin verkon skannaukseen, Wiresharkin verkkoprotokolla-analyysiin ja Metasploitin automaattiseen hyväksikäyttöön, kanssa.

Pentesterit voivat luoda yksityiskohtaisia raportteja havainnoistaan Burp Suiten avulla. Tämä auttaa tietoturvaryhmiä tai verkon ylläpitäjiä korjaamaan kriittisiä haavoittuvuuksia.

Wireshark

Wireshark on tehokas työkalu verkon tietoturva-analyysissä. Se tallentaa ja analysoi verkkoliikennettä reaaliaikaisesti. Tämä työkalu auttaa havaitsemaan ja analysoimaan verkon haavoittuvuuksia. Pentesterit käyttävät sitä tarkastellakseen paketteja SQL-injektioiden kaltaisten hyväksikäyttökohteiden varalta. He voivat myös tunnistaa avoimia portteja, verkkoprotokollia ja tietoturva-aukkoja, joita hyökkääjät voivat hyödyntää.

Wiresharkia käytetään yleisesti tunkeutumistestauksessa. Se tarkkailee verkon toimintaa, analysoi datapaketteja ja tuottaa yksityiskohtaisia raportteja. Se integroidaan automatisoituihin skannaustyökaluihin Nmapin, Nessuksen ja Metasploitin kaltaisten työkalujen kanssa haavoittuvuuksien havaitsemiseksi.

Verkonvalvojat ja tietoturvaryhmät käyttävät Wiresharkia omaisuuden suojaamiseen erityisesti pilvipalveluissa ja langattomissa verkoissa. Se tunnistaa ja lieventää verkkosovellusten ja tietokantojen tietoturvariskejä.

Pentesting-työkalujen alustat

pentest-tools.com

Pentest-tools.com tarjoaa erilaisia työkaluja tehokkaaseen pentestointiin. Nämä työkalut kattavat verkon skannauksen ja haavoittuvuuksien arvioinnin.

Alusta sisältää automaattisia skannereita, verkkosovellusten testaustyökaluja ja hyväksikäyttökehyksiä. Nämä työkalut auttavat pentestereitä löytämään haavoittuvuuksia verkoista ja verkkosovelluksista.

Pentest-tools.com-sivustolla käytetään syvälliseen tunkeutumistestaukseen suosittuja työkaluja, kuten Kali Linuxia, Burp Suitea ja Wiresharkia. Ne auttavat verkkoprotokolla-analyysissä, verkkosovellusten testauksessa ja pakettien nuuskimisessa.

Nmapia käytetään verkon löytämiseen, Nessusta haavoittuvuuksien skannaukseen ja Metasploitia hyväksikäyttökohteiden kehittämiseen. Näillä työkaluilla simuloidaan todellisia hyökkäyksiä.

Pentest-tools.com voi havaita avoimet portit, yleiset haavoittuvuudet ja kriittiset haavoittuvuudet pilviympäristöissä. Sen avulla tietoturvaryhmät ja tunkeutumistestaajat voivat tehdä perusteellisia arviointeja.

Alusta tukee myös raporttien kirjoittamista, luovia hakkerointityönkulkuja ja eettisiä hyödyntämistekniikoita. Nämä parantavat verkkosivustojen ja omaisuuserien turvallisuutta eri ympäristöissä.

g2 2023

G2 2023 on tunkeutumistestaustyökalujen alusta. Se auttaa löytämään haavoittuvuuksia verkoista ja verkkosovelluksista. Alusta sisältää työkaluja, kuten Nmap verkkojen skannaamiseen, Nessus haavoittuvuuksien arviointiin ja Metasploit haavoittuvuuksien hyödyntämiseen.

G2 2023 tarjoaa myös Wiresharkin verkkoprotokollien analysointiin, Hashcatin salasanojen murtamiseen ja John the Ripperin salasanojen testaamiseen. Nämä työkalut auttavat löytämään kriittisiä haavoittuvuuksia tietokannoista ja verkkosivustoista.

Alustan avulla testaajat voivat tunnistaa yleisiä haavoittuvuuksia, kuten SQL-injektioita verkkosovelluksissa ja avoimia portteja pilviympäristöissä. Se auttaa myös langattomien verkkojen haavoittuvuuksien löytämisessä. G2 2023 tukee varojen automaattista skannausta ja hyväksikäyttöä, mikä helpottaa tietoturvaryhmien ja verkon ylläpitäjien työtä. Lisäksi se keskittyy raporttien kirjoittamiseen ja innovatiivisiin hakkerointitekniikoihin, mikä tekee siitä kevään 2023 johtavan valinnan tunkeutumistestaustyökaluissa.

SC Awards 2022

SC Awards 2022 -palkinnon voittaneet pentesting-työkalut kattavat useita eri kategorioita, kuten verkkoturvallisuuden, haavoittuvuuksien skannauksen, verkkosovellusten testauksen ja hyväksikäytön. N�ämä työkalut auttavat tunnistamaan ja korjaamaan verkkosivustoissa, tietokannoissa ja verkkoprotokollissa havaittuja kriittisiä haavoittuvuuksia.

Automaattiset skannerit, kuten Nessus ja Metasploit, sekä manuaaliset työkalut, kuten Wireshark ja Hashcat, auttavat yksityiskohtaisessa analyysissä, avoimien porttien, yleisten haavoittuvuuksien ja mahdollisten hyväksikäyttökohteiden löytämisessä.

SC Awards 2022 -palkinnoilla tunnustetaan näiden työkalujen erinomaisuus ja tuodaan esiin luovan hakkeroinnin, raporttien kirjoittamisen ja eettisten käytäntöjen merkitys kyberturvallisuudessa. Nämä työkalut asettavat standardin verkonvalvojille, tunkeutumistestaajille ja tietoturvaryhmille ja auttavat heitä vahvistamaan puolustustaan kehittyviä uhkia ja kehittyneitä hyökkäyksiä vastaan keväällä 2023.

Pentesting-työkalujen tärkeimmät ominaisuudet

Hyökkäyspinnan kartoitus

Kartoittaessaan hyökkäyspintoja pentesterit käyttävät erilaisia työkaluja ja tekniikoita löytääkseen ja analysoidakseen mahdollisia tietoverkkohyökkäysten sisäänpääsypisteitä. Näihin työkaluihin voivat kuulua nmapin kaltaiset verkkoskannerit, Nessuksen kaltaiset haavoittuvuusskannerit ja Metasploitin kaltaiset hyväksikäyttökehykset.

Tarkastelemalla verkkosovellusten, tietokantojen, verkkoprotokollien ja muiden sovellusten yleisiä haavoittuvuuksia pentesterit voivat tunnistaa ratkaisevan tärkeitä haavoittuvuuksia, joita voidaan hyödyntää. Tämä organisaation hyökkäyspinnan ymmärtäminen auttaa arvioimaan sen IT-infrastruktuurin tietoturvariskejä.

Hyökkäyspinnan kartoittaminen on tärkeää, koska se auttaa tietoturvaryhmiä priorisoimaan tietoturvatoimia, jotta voidaan tehostaa yleisiä verkkopuolustusstrategioita. Esimerkiksi havaitsemalla avoimia portteja, yleisiä haavoittuvuuksia ja hyödynnettävissä olevia heikkouksia tunkeutumistestaajat voivat tarjota käytännön näkemyksiä verkon ylläpitäjille ja tietoturvaryhmille.

Kun organisaatiot puuttuvat näihin kriittisiin haavoittuvuuksiin, ne voivat ottaa käyttöön tarvittavat suojatoimet, joilla ne voivat suojata omaisuutensa ja tietonsa mahdollisilta uhkilta.

Haavoittuvuuksien skannaus

Haavoittuvuuksien skannaus on tärkeää kyberturvallisuuden kannalta. Se auttaa tunnistamaan järjestelmien ja verkkojen heikkoudet, joita pahansuovat toimijat voivat hyödyntää.

Tähän tarkoitukseen käytetään yleisesti nmapin, nessuksen ja metasploitin kaltaisia Pentesting-työkaluja. Näillä työkaluilla skannataan verkkoja, tietokantoja, verkkosovelluksia ja langattomia verkkoja haavoittuvuuksien löytämiseksi. Esimerkkejä ovat SQL-injektio tai heikot salasanat.

Pentesterit ja tietoturvaryhmät käyttävät automatisoituja skannereita verkkoprotokollien haavoittuvuuksien, avointen porttien ja tietoturva-aukkojen tehokkaaseen arviointiin. He käyttävät myös työkaluja, kuten hashcat tai john the ripper, salasanojen murtamiseen ja wiresharkia verkkoliikenteen analysointiin mahdollisten uhkien varalta.

Suorittamalla haavoittuvuusskannauksia ja käyttämällä luovia hakkerointitekniikoita pentesterit tuottavat yksityiskohtaisia raportteja riskeistä, kriittisistä haavoittuvuuksista ja lieventämisstrategioista, joiden avulla organisaatiot voivat turvata omaisuutensa ja pilviympäristönsä.

Tämä lähestymistapa auttaa parantamaan tietoturvan työnkulkuja, tarjoaa tietoa verkon tietoturva-aukoista ja ennakoivia riskinhallintastrategioita.

Web-sovellusten skannaus

Verkkosovellusten skannaustyökalut auttavat tunnistamaan verkkosovellusten haavoittuvuudet ja uhat.

Pentesterit voivat havaita SQL-injektioiden, yleisten haavoittuvuuksien ja kriittisten haavoittuvuuksien kaltaisia ongelmia tekemällä säännöllisiä skannauksia.

Työkalut, kuten Nessus ja Metasploit, tutkivat verkkosivustoja avoimien porttien, verkkoprotokollien ja hyödynnettävissä olevien heikkouksien varalta.

Tämä prosessi ei ainoastaan tunnista heikkouksia vaan myös parantaa yleistä turvallisuutta.

Wiresharkin, Hashcatin tai John the Ripperin kaltaisten työkalujen käyttö parantaa tietoturvatyönkulkuja.

Analysoimalla haavoittuvuuksia ja laatimalla raportteja testaajat voivat vahvistaa tietoturvaa luovaa hakkerointia vastaan.

Säännöllinen skannaus on välttämätöntä pilvipohjaisten järjestelmien, langattomien verkkojen ja tietokantojen turvallisuuden ylläpitämiseksi.

Verkon skannaus

Tunkeutumistestauksessa käytetään työkaluja verkon turvallisuuden arvioimiseksi. Nmapin, Nessuksen ja Wiresharkin kaltaiset työkalut ovat yleisiä tässä prosessissa.

Menetelminä käytetään esimerkiksi porttien skannausta, haavoittuvuuksien skannausta ja verkkokartoitusta. Analysoimalla avoimia portteja ja haavoittuvuuksia pentesterit voivat löytää kriittisiä heikkouksia, joita hyökkääjät voivat hyödyntää.

Verkon skannaus auttaa tunnistamaan heikkouksia esimerkiksi tietokannoissa ja verkkopalvelimissa. Näin tietoturvaryhmät voivat puuttua ongelmiin ennen niiden hyödyntämistä.

Skannaustoiminnoista saadut tiedot auttavat luomaan yksityiskohtaisia raportteja verkon ylläpitäjille. Näissä raporteissa hahmotellaan riskejä ja ehdotetaan toimia turvallisuuden parantamiseksi.

Hyödyntäminen

Kyberturvallisuuden hyväksikäyttötekniikoissa käytetään verkkojen ja verkkosovellusten haavoittuvuuksia turvallisuuden vaarantamiseen. Nmapin, Nessuksen ja Metasploitin kaltaiset työkalut auttavat pentestereitä löytämään ja hyödyntämään haavoittuvuuksia, kuten SQL-injektioita tai heikkoja salasanoja.

Pentesterit käyttävät automaattista skannausta ja manuaalista testausta paljastaakseen järjestelmän kriittiset haavoittuvuudet. Kun haavoittuvuus on tunnistettu, sen hyödyntämistyökalut auttavat saamaan luvattoman pääsyn arkaluonteisiin tietoihin tai järjestelmiin.

Organisaatiot voivat suojautua hyväksikäytöltä testaamalla verkkoja ja verkkosovelluksia säännöllisesti Wiresharkin kaltaisilla työkaluilla. Myös avointen porttien ja verkkoprotokollien analysointi on tärkeää.

Korjaamalla yleisiä haavoittuvuuksia organisaatiot voivat vahvistaa tietoturvaa estääkseen luvattoman pääsyn omaisuuteensa. Tunkeutumistestaajat ovat avainasemassa simuloitaessa todellisia hyökkäysskenaarioita ja raportoitaessa löydetyistä haavoittuvuuksista.

Hyödyntämistyökalut ovat ratkaisevan tärkeitä jatkuvasti muuttuvassa kyberturvallisuusympäristössä, sillä niiden avulla voidaan tunnistaa ja korjata heikkouksia ja vahvistaa verkkoympäristöjä mahdollisia uhkia vastaan.

Pentesting-työkalujen merkitys kyberturvallisuudessa

Pentesting-työkalut auttavat vahvistamaan kyberturvallisuuden suojausta.

Ne tunnistavat haavoittuvuuksia verkko-objekteissa ja verkkosovelluksissa.

Nmapin, Nessuksen ja Metasploitin kaltaiset työkalut simuloivat todellisia hyökkäyksiä.

Tämä auttaa paljastamaan kriittiset haavoittuvuudet, joita voitaisiin hyödyntää.

He analysoivat verkkoprotokollia, avoimia portteja, haavoittuvuuksia ja hyväksikäyttöjä.

Tämä auttaa priorisoimaan korjaustoimet tehokkaasti.

Automatisoidut skannerit, kuten Wireshark ja hashcat, tehostavat testausta.

Ne tuottavat kattavia raportteja turvallisuustilanteesta.

Pentestityökalut parantavat hyökkäys- ja puolustustiimien välistä yhteistyötä.

Oivalluksia ja havaintoja voidaan jakaa tietoturvatyönkulkujen parantamiseksi.

Tiimit voivat työskennellä yhdessä vahvojen turvatoimien toteuttamiseksi.

Hyödyntämällä Aircrack-ng:n ja John the Ripperin kaltaisia työkaluja tietoturvaryhmät voivat vahvistaa suojausta.

Perusteellinen analyysi, salasanojen murtaminen ja web-sovellusten sormenjälkien ottaminen vahvistavat suojausta.

Tehokas raporttien laatiminen ja jatkuva testaus auttavat puuttumaan turvallisuuspuutteisiin ennakoivasti.

Tämä suojaa digitaalista infrastruktuuria mahdollisilta tietoturvaloukkauksilta.

Hyökkäys- ja puolustusturvaryhmien välinen yhteistyö

Tunkeutumistestauksessa hyökkäävät tietoturvaryhmät käyttävät työkaluja, kuten Nmap, Wireshark, Nessus ja Metasploit. Näiden työkalujen avulla he löytävät haavoittuvuuksia verkoista, tietokannoista, verkkosovelluksista ja muista resursseista.

All-in-One-alusta tehokkaaseen hakukoneoptimointiin

Jokaisen menestyvän yrityksen takana on vahva SEO-kampanja. Mutta kun tarjolla on lukemattomia optimointityökaluja ja -tekniikoita, voi olla vaikea tietää, mistä aloittaa. No, älä pelkää enää, sillä minulla on juuri oikea apu. Esittelen Ranktracker all-in-one -alustan tehokasta SEO:ta varten.

Olemme vihdoin avanneet Ranktrackerin rekisteröinnin täysin ilmaiseksi!

Luo ilmainen tiliTai Kirjaudu sisään omilla tunnuksillasi

Murtautumalla järjestelmiin luovasti he paljastavat kriittisiä haavoittuvuuksia, kuten SQL-injektioita, avoimia portteja ja yleisiä heikkouksia, joita hyökkääjät voivat hyödyntää.

Kun nämä haavoittuvuudet on löydetty, hyökkäävien tietoturvaryhmien on kerrottava niistä puolustaville tietoturvaryhmille. Tähän yhteistyöhön kuuluu yksityiskohtaisten raporttien jakaminen hyödyntämistekniikoista, haavoittuvuuksista ja suositelluista työnkuluista, joilla parannetaan suojausta.

Strategiat, kuten säännölliset tapaamiset, hyökkäystietojen yhteinen analysointi ja koulutustilaisuudet uusista pentesting-työkaluista, kuten Parrot OS tai Aircrack-ng, voivat auttaa molempia tiimejä työskentelemään yhdessä. Tämä yhteistyö voi vahvistaa tietoturvapuolustusta ja suojautua kyberuhkilta erityisesti monimutkaisissa ympäristöissä, kuten pilvipalveluissa tai langattomissa verkoissa.

Keskeiset asiat

Tutustu parhaimpiin pentesting-työkaluihin, jotka ovat tärkeitä kyberturvallisuustoimenpiteiden kannalta. Nämä työkalut auttavat löytämään haavoittuvuuksia järjestelmistä ja verkoista vahvaa turvallisuutta varten.

Vaihtoehtoja on erilaisia, joten organisaatiot voivat valita tarpeisiinsa sopivat työkalut ja parantaa turvallisuuttaan. Tavoitteena on yleisen turvallisuuden parantaminen.